「パスワード定期変更」はテレワーク隆盛の今でも“不要”か? 攻撃者の視点で考える

ITと経営の融合でビジネスの課題を解決する

ビジネス+ITとは?

ログイン

メルマガ登録

ビジネス+ITとは?

関連ジャンル

「パスワード定期変更」はテレワーク隆盛の今でも“不要”か? 攻撃者の視点で考える

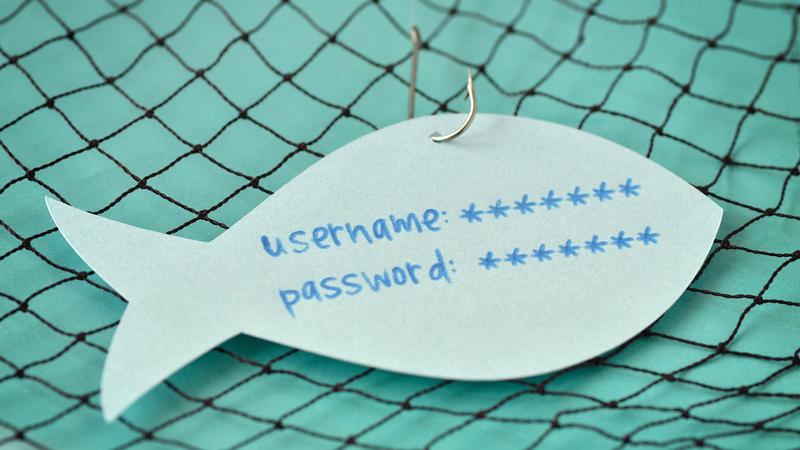

パスワードの定期変更は有効か否か──この議論については「否」として一定の結論は出ているが、フィッシングや標的型攻撃などで知らない間にパスワードを盗まれているなら、頻繁に変更する対策は有効に見えてくる。事実、定期変更をアドバイスする専門家も存在する。クラウド化やテレワークが浸透した現在、彼らの主張もあながち間違いではなくなっている可能性はないか?パスワードについて、攻撃者視点で改めて検証してみたい。

フリーランスライター 中尾真二

フリーランスライター 中尾真二

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

<目次>- 状況は変わったが対策の意味は変わっていない

- ゼロトラストネットワークなら定期変更は有効か?

- 攻撃者が認証情報を入手する方法

- 攻撃効果が高いブルートフォース攻撃

- ハッシュ値も攻撃対象とされている

- 狙いは管理者アカウントだけではない

- IoTやクラウド利用が増大させるリスク

- パスワードだけでは守れない現実

状況は変わったが対策の意味は変わっていない

企業システムでも「パスワードの定期変更」を求めるものは多いが、その効果については以前から疑問視されていた。定期変更によって誘発される覚えやすいパスワード利用や同じパスワードの使いまわし、変更ルールを徹底させたり管理する手間、本来の業務への負担増や効率ダウンなど、総合的に評価すると、パスワードの定期変更によるメリットはない。むしろ有害である、という認識が多くの専門家の見解だ。 しかし、サイバー攻撃は日々進化している。近年のランサムウェア攻撃、標的型攻撃、サプライチェーン攻撃、IoTに関連した攻撃、パンデミック以降のテレワークの拡大(VPN・リモート接続・クラウド利用)といった事象を勘案しても、この状況は変わらないのだろうか? 結論から言えば、変わらない。なぜなら、パスワードを変更する目的は攻撃アクターや攻撃ベクトルの変化と直接の関係はない。パスワード変更の本質的な意味は、予防・防御ではなく、システム侵害後の対応措置にあるからだ。 この点、攻撃を受けたり情報漏えいが発覚した場合、すみやかにパスワードを変更するのは必須事項だ。あるいは業務上パスワードを共有する必要がある場合(疑似的にパスワードが漏えいしている状態と考える)などは、定期的に変更する意味がある。管理者の異動や退職があった場合も同様に変更が必要になる。ゼロトラストネットワークなら定期変更は有効か?

米国立標準技術研究所(NIST)もこの問題に対して、調査論文をベースに一定の見解を出している。総務省や大手企業などもそれに従い、パスワードの定期変更を取りやめるところが増えている。それでも、パスワードの定期変更ルールを採用している企業・組織は数多く残っている。パンデミック前のことではあるが、グローバルで有名な、海外のあるセキュリティベンダーのマーケティング担当者が「うちはまだ定期変更しなきゃいけないルールが残ってる」と嘆いているのを聞いたこともある。 ルールを残している企業の一部は、NISTのレポートを理解したうえでもなお、自社基準やポリシーに基づき、定期変更を実施しているところもあるだろう。企業や組織ごとに業務内容も異なるので、そのこと自体の正当性は外部から判断しにくい。だが、そうでなく、単に「効果は低いかもしれないがゼロではないので、定期変更ルールを変えるほどではない」という理由で運用されている場合は危険だ。 ゼロトラストネットワークにおいては、ユーザーはデフォルトで最小権限か権限を持たない前提で認証・アクセス制御をする必要がある。この状況下なら、パスワード(認証情報)を頻繁に変える意味が生まれる。一理あるが、この場合は、ワンタイムパスワードや2要素認証(2FA)を導入することが正しいソリューションではないだろうか。攻撃者が認証情報を入手する方法

パスワード漏えいの多くは、フィッシングサイトで直接集められたものだ。銀行、通販、宅配便などのメールを詐称して、巧みにフィッシングサイトに被害者を誘導する。その後、本人に正しいID、パスワード、カード番号などを入力させる。こうして集めたアカウント情報は、ダークウェブなどで公開・売買されている。 フィッシングで正しい認証情報が渡ってしまうなら、やはりパスワードの定期変更は有効なのでは?と考えるかもしれない。犯罪者がフィッシングで入手した認証情報をデータベース化し、ダークウェブに販売または放流し、それを購入した別の攻撃者が侵入を試みる。この間にパスワードの定期変更のタイミングがくれば、侵入を防げる可能性はある。 しかし、攻撃者は、フィッシングで収集された情報を辞書攻撃やリスト攻撃のデータとしても利用する。要はブルートフォース攻撃(総当たり攻撃)を行うためのマッチングデータとして利用する。盗まれたサイトのパスワードを変えても、同じまたは類似のパスワードを使っている別のサイトや、偶然パスワードが一致した他人のアカウントへの侵入に使える。 この問題に対処するため、すべてのサイトのパスワードを定期変更させるとなると、記憶による認証というパスワード本来の機能があやふやになってしまう。そもそも、システムの可用性が各段に落ちるのでセキュリティ対策としても悪手といえる。スピアフィッシング(標的を定めたフィッシング攻撃)のような相手を絞り込んだ攻撃の場合、盗んだ認証情報はすぐに悪用されるので、定期変更はほとんど無意味という状況も存在する。【次ページ】パスワードの定期変更が、逆に攻撃者へのヒントや情報を与える可能性もセキュリティ戦略 ジャンルのセミナー

一覧へ

セキュリティ戦略 ジャンルのトピックス

一覧へ

セキュリティ戦略 ジャンルのIT導入支援情報

一覧へ

PR

SBクリエイティブ株式会社

ビジネス+ITはソフトバンクグループのSBクリエイティブ株式会社によって運営されています。

ビジネス+IT 会員登録で、会員限定コンテンツやメルマガを購読可能、スペシャルセミナーにもご招待!